Internetsicherheit: Warum Kryptographie (und Verschlüsselung) so wichtig ist

Internetverbindungen sind keine Direktverbindungen. Jede vermittelnde Komponente hat vollen Zugriff auf Ihren Internetverkehr. Das bedeutet: Lesen, Ändern, Umleiten, Verwerfen. Oder anders ausgedrückt: Manipulieren, Mitschneiden, Protokollieren, unbrauchbar machen.

Ich schreibe bewusst Kryptographie, weil unter diesem Begriff heute weit mehr Techniken gefasst werden als nur die der Verschlüsselung. Für eine sichere Kommunikation ist eine gängige Verschlüsselungsmethode alleine nicht ausreichend. Die Details hierzu sind allerdings nicht Teil dieses Artikels. Dem geneigten Leser sei gesagt, dass HTTPS-Verbindungen (also HTTP über TLS bzw. SSL) kryptographisch geschützt sind und dass Verschlüsselungsverfahren unter anderem Bestandteil dieses Schutzes sind.

Warum aber ist der kryptographische Schutz unseres Internetverkehrs so essentiell?

Um diese Frage zu verstehen, muss man den grundsätzlichen Aufbau des Internets verstehen.

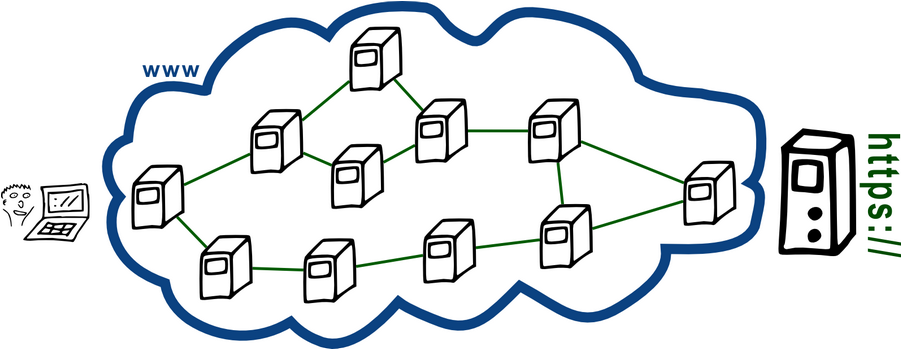

Das Internet – in der populärsten Anwendung auch „WWW“ / „World Wide Web“ – ist einfach gesprochen ein Zusammenschluss vieler, weltweiter Computer deren Kommunikation nach bestimmten Regeln – auch Protokolle genannt – abläuft.

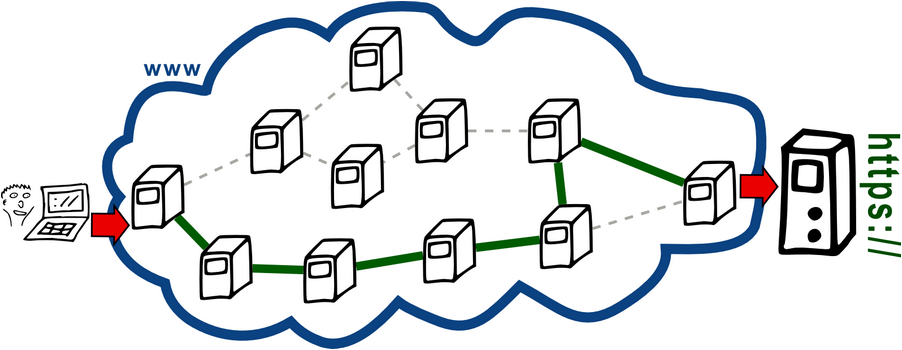

Wenn Sie eine Webseite aufrufen, kontaktiert Ihr Computer einen entfernten anderen Computer – auch Server genannt. Dies geschieht jedoch nicht durch eine Direktverbindung, sondern mit Hilfe mehrerer, dazwischenliegender Computer, über welche eine Verbindung zum eigentlichen Ziel – beispielsweise der Webseite – möglich ist.

Das Internet ist ein sogenanntes „Best-Effort“-Netz. Das bedeutet im Grunde, dass nie eine fest garantierte Verbindung existiert. Algorithmen und Protokolle sind dafür zuständig, eine Verbindung zum Zielrechner bereitzustellen. Dass dieses Prinzip hervorragend funktioniert, ist durch den Erfolg des Internets offensichtlich.

Fallen Rechner auf dem Weg zum Ziel aus werden automatisch neue Wege bestimmt, also eine neue „Route“ berechnet. Daher spricht man auch von Routing. Übrigens: Selbst für einen bestimmten Vorgang müssen Anfrage/Request und Antwort nicht denselben Wegverlauf im Netz nehmen.

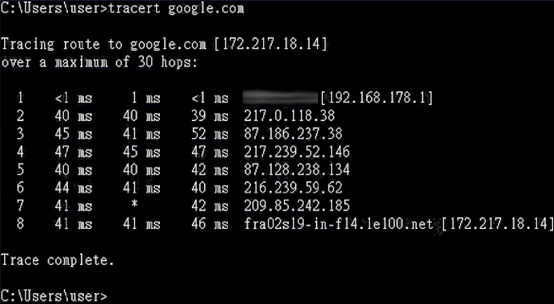

Zwischen Ihrem eigenen Computer und Ihrem Ziel liegt daher eine unbestimmte und wechselnde Anzahl von Rechnern. Es gibt eine einfache Möglichkeit, einige Zwischenstationen sichtbar zu machen – hier am Beispiel einer Google-Suche:

Das Gleiche gilt z.B. für Ihre Bankverbindung oder Onlineshops usw. Hiervon betroffen sind natürlich alle Arten von Internet-Protokollen und -Diensten, nicht nur HTTP(S), sondern beispielsweise auch E-Mail, Whatsapp, FTP und allgemein Backend-Verbindungen von mobilen Apps etc.

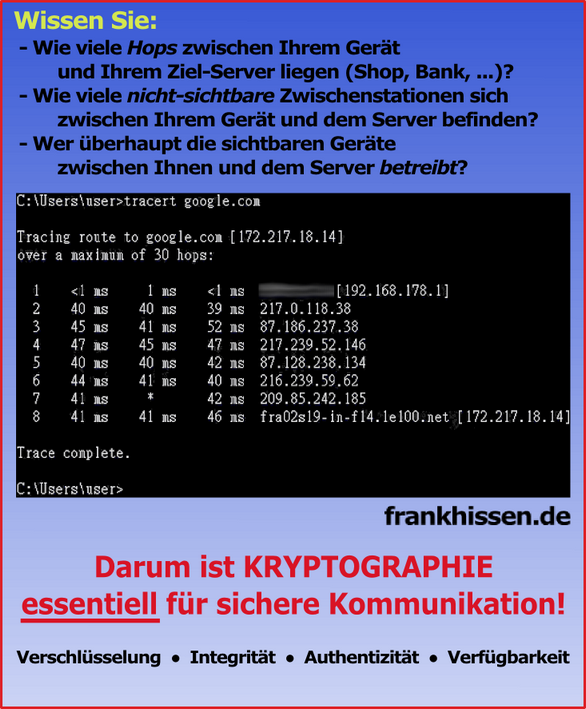

Wie man am Beispiel sehen kann, sind viele unbekannte Rechner, nicht nur die des eigenen Internet-Providers, bei der Datenübertragung involviert. Jeder dieser Rechner hat Zugriff auf die übertragenen Daten. Wichtig zu beachten ist ebenfalls, dass es sich hierbei nur um die SICHTBAREN Internetkomponenten handelt. Andere Vermittlungskomponenten wie Kabelverbindungen, Router, Backbones und sonstige Verteiler sind weitestgehend nicht detektierbar.

Aber bleiben wir bei den sichtbaren Systemen. Jeder dieser Rechner hat vollen Zugriff auf Ihren Internetverkehr. Das bedeutet: Lesen, Ändern, Umleiten, Verwerfen. Oder anders ausgedrückt: Manipulieren, Mitschneiden, Protokollieren, unbrauchbar machen.

Kryptographie und Verschlüsselung

Deswegen sind kryptographische Mittel essentiell, die Abwehrmaßnahmen gegen diese maliziösen Zugriffe darstellen. Warum essentiell? - Als Beispiel seinen nur Banküberweisungen, E-Mail-Verkehr, die Aufzeichnung bevorzugter Webseiten bzw. des gesamten persönlichen Internetverhaltens oder der Zugriff auf Dateien im privaten Cloud-Speicher genannt.

Es gibt verschiedenste Gründe, wie und warum auf den weitervermittelten Internetverkehr zugegriffen wird. Beispielsweise könnte eine Vermittlungsstelle gehackt worden sein. Auch reguläre Mitarbeiter wie Administratoren können aus verschiedenen Gründen Zugriffe missbrauchen. Behördliche Zugänge wollen wir in diesem Artikel ausklammern.

Die wesentlichen Absicherungsmaßnahmen kryptographischer Mittel sind – ohne auf Details eingehen zu wollen: Verschlüsselung, Schutz vor Veränderungen (Integritätsschutz) und Identitätsschutz (Authentizität). Jetzt sollte auch klar geworden sein, warum Verschlüsselung alleine keine ausreichende Absicherungsmaßnahme ist. Sollten die verwendeten Algorithmen gebrochen und somit unbrauchbar werden, wäre unsere gesamte Internetkommunikation auf einen Schlag unsicher. Gleiches gilt für einzelne Verbindungen, die eben gerade nicht über gesicherte Kanäle ablaufen!

Diese Algorithmen (z.B. RSA, AES, SHA-512, X.509v3) ermöglichen, dass Sie (genauer: Ihr PC) und Ihr Ziel über andere Systeme hinweg kommunizieren können und dennoch die Identität des Ziel und die Geheimhaltung und Integrität Ihrer Daten sichergestellt sind. Somit lassen sich die Vorteile von Schnelligkeit und Zuverlässigkeit des „Best-Effort“-Netzwerks nutzen, ohne Kommunikationssicherheit einzubüßen.

Die meisten Webseiten und Internet-Portale werden mittlerweile vorzugsweise durch HTTPS (also TLS/SSL) betrieben. Dies betrifft heutzutage auch kleine Seiten, Blogs und Shops. Nicht zuletzt Dank der einfachen Nutzung von TLS-/SSL-Zertifikaten durch Hosting-Provider und Google, da Webseiten mit angebotener HTTPS-Verbindung bei den Suchergebnissen bevorzugt werden. E-Mails werden – zumindest von deutschen Providern – ebenfalls meist nur noch über gesicherte Verbindungen übertragen. Gleiches gilt für gängige Instant-Messenger.

In der Praxis gibt es hier natürlich im Details viel zu beachten, wie z.B. die korrekte Konfiguration von Algorithmen (meist server- aber auch clientseitig). Auch bei etwa der E-Mail-Übertragung muss jedem bewusst sein, dass die Mailprovider selbst natürlich vollständigen Zugriff auf E-Mails haben, da sie diese ja weiterleiten. Zumindest die Übertragung über Internetknoten ist aber abgesichert.

Weiterführende Lösungen für diese Art von Anwendungsfällen (E-Mail, Messenger usw.) ist die sogenannte „Ende-zu-Ende-Verschlüsselung“, die wir in dem Artikel „Ende-zu-Ende-Verschlüsselung in der Cloud: Verschlüsselung ist nicht gleich Verschlüsselung“ für den geneigten Leser näher im Details erläutern.

Zusammenfassung

Über den Autor

Diplom-Informatiker Frank Hissen blickt auf über 25 Jahre Erfahrung im IT- und Entwicklungsbereich zurück. Er berät in IT-Projekten für Unternehmen aller Größen und speziell im Bereich Application Security sowie Kryptographie/Verschlüsselung.

Schlagworte

Internet-Security, Computersicherheit, IT-Security Awareness, Awareness IT-Sicherheit, Kryptographie, Verschlüsselung, Hintergrundwissen

Kategorien: IT-Sicherheit Hintergrundartikel

Kommentare

Eigenen Kommentar hinzufügen

Teilen / Weiterempfehlen

Wenn Sie diese Seite gut finden, teilen Sie es doch ihren Kontakten mit:

reddit Digg StumbleUpon XING

WhatsApp Telegram